Полные права администратора windows xp. Администрирование учетными записями в Windows XP. Альтернативный способ установки прав администратора в ОС Windows

Содержимое статьи:

В любом предприятии, в котором компьютеры/программное обеспечение обслуживают адекватные люди, обычные пользователи компьютеров не имеют никаких админских прав за ними, что значительно снижает риск удаления важных файлов системы, установку непонятного программного обеспечения и прочих чудес. Однако, некоторые программы упорно не желают работать без прав администратора - и что же делать, если желания давать права администратора компьютера пользователю нет, а необходимость запустить приложение - есть?

В статье пойдет речь о том, как предоставить обычному пользователю возможность запустить приложение, и не выдавать ему права администратора на компьютере. Речь пойдет о двух способах - более-менее безопасном (Выдача прав на папку с программой), и менее безопасном (способ с использованием программы RunAs).

Выдача прав на папку с программой

Часто, права администратора требуются программе для проведения каких-либо операций с файлами в своей папке - например некой Programm"e нужно записывать данные в свой файл конфигурации в папку, куда она установлена (допустим этот каталог C:\Program Files (x86)\Programma ). Можно попробовать выдать нужным пользователям полные права на эту папку. Делается это следующим образом:

- Правой кнопкой нажимаете на папке, открываете Свойства

- В Свойствах нужно открыть вкладку Безопасность .

- В зависимости от настроек компьютера там может отображаться либо "Добавить ", либо "Изменить ". В первом случае нужно нажать кнопку "Добавить ", во втором - "Изменить ", после чего скорее всего потребуется ввести данные учетной записи администратора. После этого появится окно с кнопкой "Добавить ", которую и нужно будет нажать.

- После нажатия кнопки "Добавить " добавляем всех нужных пользователей. Для проверки правильность ввода имени пользователя можно воспользоваться кнопкой "Проверить имена ".

- Затем выдаем полные права добавленному пользователю - для этого нужно поставить галочку в поле "Разрешения для.... ", пункт "Полные права ".

Запуск программы под учетной записью админстратора с учетной записи обычного пользователя

Для этой цели сгодится программа RunAs, которая идет в составе Windows. Для удобства её использования проще всего будет создать cmd файл, в который следует поместить следующее:

C:\WINDOWS\system32\runas.exe /user:\ /SAVECRED

Вместо Домена пользователя и Пользователя вводим данные учетной записи пользователя, который обладает правами администратора в домене, или на компьютере (в таком случае, вместо Домена пользователя следует писать имя компьютера). Вместо Путь к программе соответственно пишем путь к нужному exe файлу.

В одной из своих статей я уже писал о том, что добавлять и изменять свойства учетных записей пользователей можно через “Панель управления” – “Учетные записи пользователей”. Однако данный способ больше подходит для простых пользователей. А вот системному администратору будет удобнее управлять учетными записями через консоль “Управление компьютером” – “Локальные пользователи и группы”.

Чтобы попасть в консоль “Управление компьютером” щелкните правой клавишей мыши по значку “Мой компьютер” на рабочем столе и выберите пункт “Управление”. Далее раскройте раздел “Служебные программы” и выберите пункт “Локальные пользователи и группы”.

Оснастка “” предназначена для создания новых пользователей и групп, управления учетными записями, задания и сброса паролей пользователей. Локальный пользователь

– это учетная запись, которой могут быть предоставлены определенные разрешения и права на вашем компьютере. Учетная запись всегда имеет свое имя и пароль (пароль может быть пустым). Вы также можете услышать другое название учетной записи пользователя – аккаун

т

, а вместо “имя пользователя” часто говорят логин

.

Локальный пользователь

– это учетная запись, которой могут быть предоставлены определенные разрешения и права на вашем компьютере. Учетная запись всегда имеет свое имя и пароль (пароль может быть пустым). Вы также можете услышать другое название учетной записи пользователя – аккаун

т

, а вместо “имя пользователя” часто говорят логин

.

Узел оснастки “Локальные пользователи и группы” отображает список учетных записей пользователей: встроенные учетные записи (например, “Администратор” и “Гость”), а также созданные вами учетные записи реальных пользователей ПК. Встроенные учетные записи пользователей создаются автоматически при установке Windows и не могут быть удалены. При создании нового пользователя вы должны будете присвоить ему имя и пароль (желательно), а также определить, в какую группу будет входить новый пользователь. Каждый пользователь может входить в одну или несколько групп.

Встроенные учетные записи пользователей создаются автоматически при установке Windows и не могут быть удалены. При создании нового пользователя вы должны будете присвоить ему имя и пароль (желательно), а также определить, в какую группу будет входить новый пользователь. Каждый пользователь может входить в одну или несколько групп.

В узле отображаются как встроенные группы, так и созданные администратором (т.е. вами). Встроенные группы создаются автоматически при установке Windows. Принадлежность к группе предоставляет пользователю определенные права на выполнение различных действий на компьютере. Пользователи группы Администраторы

обладают неограниченными правами. Рекомендуется использовать административный доступ только для выполнения следующих действий:

Принадлежность к группе предоставляет пользователю определенные права на выполнение различных действий на компьютере. Пользователи группы Администраторы

обладают неограниченными правами. Рекомендуется использовать административный доступ только для выполнения следующих действий:

- установки операционной системы и ее компонентов (драйверов устройств, системных служб, пакетов обновления);

- обновления и восстановления операционной системы;

- установки программ и приложений;

- настройки важнейших параметров операционной системы (политики паролей, управления доступом и т.п.);

- управления журналами безопасности и аудита;

- архивирования и восстановления системы и т.п.

Вы, как системный администратор, должны иметь учетную запись, входящую в группу “Администраторы”. Все остальные пользователи компьютера должны иметь учетные записи, входящие либо в группу “Пользователи”, либо в группу “Опытные пользователи”.

Добавление пользователей в группу Пользовател и является наиболее безопасным, поскольку разрешения, предоставленные этой группе, не позволяют пользователям изменять параметры операционной системы или данные других пользователей, установки некоторого ПО, но также не допускают выполнение устаревших приложений. Я сам неоднократно сталкивался с ситуацией, когда старые DOSовские программы не работали под учетной записью участника группы “Пользователи”.

Группа Опытные пользователи поддерживается, в основном, для совместимости с предыдущими версиями Windows, для выполнения не сертифицированных и устаревших приложений. “Опытные пользователи” имеют больше разрешений, чем члены группы “Пользователи”, и меньше, чем “Администраторы”. Разрешения по умолчанию, предоставленные этой группе, позволяют членам группы изменять некоторые параметры компьютера. Если необходима поддержка не сертифицированных под Windows приложений, пользователи должны быть членами группы “Опытные пользователи”.

Учетная запись Гость предоставляет доступ на компьютер любому пользователю, не имеющему учетной записи. Для повышения безопасности компьютера рекомендуют отключать учетную запись “Гость” и настраивать доступ к общим ресурсам ПК существующим пользователям.

Теперь давайте посмотрим, как происходит создание учетной записи через консоль “Управление компьютером” – “Локальные пользователи и группы”.

Создание учетной записи

При установке оригинальной версии Windows XP (имеется в виду не сборка от Zver или т.п.) предлагается создать учетные записи пользователей компьютера. Необходимо создать как минимум одну учетную запись, под которой вы сможете войти в систему при первом запуске. Но, как правило, в реальной жизни требуется создавать несколько учетных записей для каждого пользователя, работающего за компьютером, либо для группы пользователей, объединенных общей задачей и разрешениями доступа.

Для добавления новой учетной записи раскройте оснастку “Локальные пользователи и группы” – выделите папку “Пользователи” – затем в правом окне щелкните на пустом месте правой кнопкой мыши – выберите пункт “Новый пользователь”: В появившемся окне задайте имя пользователя и описание. Также задайте для пользователя пароль (как придумать надежный пароль для учетной записи можете прочитать ).

В появившемся окне задайте имя пользователя и описание. Также задайте для пользователя пароль (как придумать надежный пароль для учетной записи можете прочитать ).

Затем настройте дополнительные параметры – поставьте или снимите флажки напротив нужных пунктов: Можно снять флажок напротив пункта “Потребовать смену пароля при следующем входе в систему” и поставить флажки напротив “Запретить смену пароля пользователем” и “Срок действия пароля не ограничен”. В этом случае пользователь не сможет сам сменить пароль своей учетной записи. Это можете делать только вы, работая под администраторской учетной записью.

Можно снять флажок напротив пункта “Потребовать смену пароля при следующем входе в систему” и поставить флажки напротив “Запретить смену пароля пользователем” и “Срок действия пароля не ограничен”. В этом случае пользователь не сможет сам сменить пароль своей учетной записи. Это можете делать только вы, работая под администраторской учетной записью.

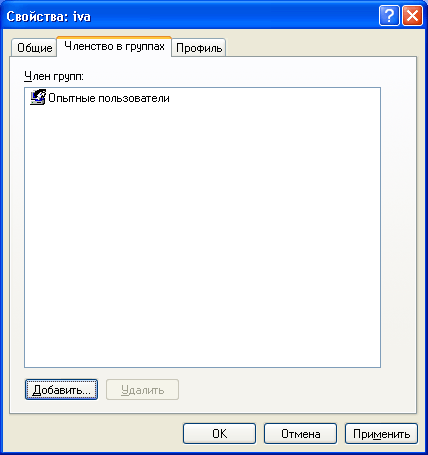

После нажатия кнопки “Создать” в списке пользователей появится новая учетная запись. Щелкните по ней дважды мышкой и в открывшемся окне перейдите на вкладку “Членство в группах”. Здесь нажмите кнопку “Добавить” – “Дополнительно” – “Поиск”. Затем выберите группу, в которую должен входить пользователь (рекомендуется группа “Пользователи” или “Опытные пользователи”) и нажмите “ОК” во всех отобразившихся окнах. После этого здесь же во вкладке “Членство в группах” удалите из списка все группы, кроме той, которую только что выбрали. Нажмите “ОК”: Таким образом, вы создали новую учетную запись и включили ее в группу.

Таким образом, вы создали новую учетную запись и включили ее в группу.

Теперь сообщите пользователю (в нашем случае Иванову) имя его учетной записи (iva ) и пароль, чтобы он смог войти в систему. На всех компьютерах сети, к ресурсам которых Иванову необходим доступ, нужно будет создать такую же учетную запись с аналогичными параметрами. Если же на каком-либо компьютере сети не будет учетной записи для Иванова и при этом будет отключена учетная запись “Гость”, то Иванов не сможет просмотреть общие сетевые ресурсы данного компьютера.

Если учетная запись пользователя больше не нужна, ее можно удалить. Но во избежание различного рода проблем учетные записи пользователей перед удалением рекомендуется сначала отключить. Для этого щелкните правой кнопкой мыши по имени учетной записи – выберите “Свойства” – в окне свойств учетной записи установите флажок напротив “Отключить учетную запись” и нажмите “ОК”. Убедившись, что это не вызвало неполадок (понаблюдайте за сетью несколько дней), можно безопасно удалить учетную запись: щелкните правой кнопкой мыши по имени учетной записи и в контекстном меню выберите “Удалить”. Удаленную учетную запись пользователя и все данные, связанные с ней, восстановить невозможно.

Управление доступом

Итак, допустим, за одним компьютером работает несколько пользователей, и вы создали для каждого свою учетную запись по описанным выше правилам. Но вдруг появилась необходимость закрыть доступ к некоторым папкам или файлам на компьютере для тех или иных пользователей. Данная задача решается путем назначения определенных прав доступа к ресурсам компьютера.

Управление доступом заключается в предоставлении пользователям, группам и компьютерам определенных прав на доступ к объектам (файлам, папкам, программам и т.д.) по сети и на локальной машине.

Управление доступом для пользователей локального компьютер а осуществляется путем изменения параметров на вкладке “Безопасность ” в окне “Свойства”:

Настройка безопасности для папки "Мои документы"

Вкладка “Доступ ” того же окна используется для управления сетевым доступом к общим объектам (файлам, папкам и принтерам) на компьютерах сети.

В данной статье мы будем говорить о разграничении доступа локальных пользователей

к объектам локального компьютера

. Данная функция доступна только в файловой системе NTFS. Если на компьютере файловая система NTFS, но вкладка “Безопасность” не отображается, зайдите в “Пуск” – “Панель управления” – “Свойства папки”. На вкладке “Вид” в разделе “Дополнительные параметры” снимите флажок “Использовать простой общий доступ к файлам (рекомендуется)

” и нажмите “ОК”: Основное понятие, связанное с управлением доступом – это Разрешения

.

Основное понятие, связанное с управлением доступом – это Разрешения

.

Разрешения определяют тип доступа пользователя или группы к объекту или его свойствам. Разрешения применяются к файлам, папкам, принтерам, объектам реестра. Чтобы установить или изменить разрешения для объекта, щелкните по его названию правой кнопкой мыши и в контекстном меню выберите команду “Свойства”. На вкладке “Безопасность” можно изменить разрешения для файла или папки, устанавливая или снимая флажки напротив нужных пунктов в списке разрешений.

Для каждого пользователя можно задать свои разрешения. Сначала нужно выделить пользователя в списке, а затем указать разрешения для этого пользователя. Например, одному пользователю можно разрешить только читать содержимое некоторого файла (разрешение “Чтение ”), другому – вносить изменения в файл (разрешение “Изменить ”), а всем остальным пользователям вообще запретить доступ к этому файлу (снять все флажки под пунктом “Разрешить ”, либо поставить все флажки “Запретить ”).

Чтобы просмотреть все действующие разрешения для файлов и папок локального компьютера, выберите “Свойства” – “Безопасность” – “Дополнительно” – “Действующие разрешения” – “Выбрать” – “Дополнительно” – “Поиск”, выделите имя нужного пользователя и нажмите “ОК”. Пункты, отмеченные флажками, и есть разрешения для данного пользователя: В этом же окне вы можете ознакомиться с вкладками “Разрешения”, “Аудит”, “Владелец”. Я не буду останавливаться на них подробно в рамках данной статьи, т.к. она и так получается слишком объемной.

В этом же окне вы можете ознакомиться с вкладками “Разрешения”, “Аудит”, “Владелец”. Я не буду останавливаться на них подробно в рамках данной статьи, т.к. она и так получается слишком объемной.

Если в списке пользователей на вкладке “Безопасность” нет пользователя, которому необходимо назначить разрешения, последовательно нажмите следующие кнопки на вкладке “Безопасность”: “Добавить ” – “Дополнительно ” – “Поиск ”. Из списка выберите имя учетной записи пользователя, которому необходимо назначить разрешения и нажмите “ОК”. Вместо отдельного пользователя можно выбрать группу – разрешения будут применяться ко всем пользователям, входящим в эту группу. Хорошо запомните эти кнопки. Такую процедуру вы будете проделывать во всех случаях, когда необходимо добавить нового пользователя в список разрешений, аудита, владения, сетевого доступа и т.п.

Управление доступом применяется не только для пользователей локального компьютера , но и для доступа к общим файлам, папкам и принтерам по сети . Про разграничение прав доступа для пользователей сети применительно к папке я уже рассказывал в статье .

Приветствую, уважаемые читатели.

Сегодня я бы хотел поговорить с Вами о простой - в некотором роде даже банальной, - но очень насущной проблеме многих российских граждан - о получении прав локального администратора в windows-системах. Они, как известно, бывают страшно необходимы простому представителям пролетариата на их рабочих местах для исполнения самых разнообразных желаний. Останавливаться на преимуществах, которые предоставляют админские права, я не буду: все, кто сталкивается с компьютером на работе, хорошо это знает. А остановлюсь я на другом...

В частности, на том, как же получить права локального администратора, имея изначально пользователя с ограниченными привиллегиями . В числе всего прочего будет обсуждаться вопрос сброса паролей пользователей Мы рассмотрим несколько наиболее удобных и простых подхода, которые вполне неплохо работают во всех системах от Win XP до Win 10.

Способ №1 (брутальный).

Его суть заключается в загрузке компьютера с некоего внешнего носителя - в простонародье просто LiveCD. Как же это сделать?

Шаг 1. Записываем LiveCD.

LiveCD - это CD/DVD-диск, флешка (наиболее удобно) или другой USB-накопитель, на котором установлена сильно урезанная версия нашей операционной системы, т.е. WIn 7/8. Сделать такой диск несложно. Просто скачиваем сборку WIndows PE или же ERD Commander. Первое - жто урезанная версия WIn 7 (PE - pre-installation evironment) с широким функционалом по восстановлению уже неработающей системы (в случае жуткой вирусни, сбоях на низком уровне или же сильной забывчивости хозяина админских учёток:)). Более подробно о них можно почитать и . Итак, скачиваем образ WinPE или ERD Commander-а и записываем его на диск или флешку. Как сделать загрузочный диск знают все. А вот на USB-накопитель образ диска записать не так просто, как кажется. О том, как создать загрузочную флешку, можно почитать, к примеру, в этой статье .

Шаг 2. Загружаемся с LiveCD.

Итак, флешка создана. Теперь загружаемся с неё. Для этого нам может понадобиться войти в параметры BIOS и поменять там порядок загрузки накопителей. Разумеется, вначале надо выключить компьютер, потом воткнуть флешку, после чего включить и войти в BIOS. Очень повезёт, если при входе у Вас не спросят пароль. Если спросят, дела плохи: это значит, что Ваш работодатель не такой дурак, как Вы думали. Но спешу Вас утешить: в 99% случаев никакого пароля на BIOS-е не стоит, и Вы спокойно поставите Вашу флешку первой в списке BOOT-загрузки. А если повезёт, она там и так будет стоять первой. Далее просто сохраняем параметры, перегружаемся и наблюдаем процесс загрузки WIndows PE.

Шаг 3. Модифицируем реестр снаружи.

Итак, загрузились с внешнего носителя и видим примерно такое окно.

Окно может быть и другим: простой рабочий стол и обычная кнопка "Пуск". Это зависит от Вашей конкретной сборки с Windows PE. Кстати, есть ещё Windows RE (Recovery environment). Она тоже подойдёт для наших целей. Важно лишь, чтобы в ней была возможность запустить командрую строку (cmd) и возможность работы с внешним реестром. А эти две фичи есть практически в любой сборке win PE / RE / ERD Commander. Итак, увидели стартовое окно (никаких паролей тут, к счастью, у нас не спрашивают). Далее, нажимаем Command prompt (если окно типа того, что на рисунке) или же комбинацию Win+R и вводим cmd. В появившейся консоли вводим regedit. Жмём Enter и получаем окно реестра. Теперь заходим в HKEY_LOCAL_MACHINE (далее - HKLM) и переходим в Файл => Загрузить куст.

Далее в открывшемся диалоговом окне ищем диск с нашей истинной системой (в которой хотим обрести права локального админа) и ищем файл <диск>:\Windows\System32\config\SYSTEM. Жмём "Открыть" и вводим любое название куста. К примеру, test. В итоге, в HKLM у нас появился новый элемент - test - это отрезок реестра (одна из нужных нам веток) нашей искомой системы. Мы можем её менять, как вздумается и сохранять обратно в искому систему, что даёт нам просто безграничный просто для фантазии. :)

Теперь переходим в test-е в директорию Setup, там меняем параметр CmdLine: ставим туда "cmd.exe". Также меняем параметр SetupType на 2 (по умолчанию там стоит 0). Это позволит системе при загрузке подумать, что сейчас происходит первый запуск и потому надо выполнить то, что указано в CmdLine (обычно там указывается путь для установки низкоуровневых драйверов на этапе загрузки ОС), т.е. - в нашем случае - запустится консоль с правами SYSTEM, что не просто гуд - это всё, о чём мы могли мечтать (конечно, не права доменного админа, но всё же).

Теперь выделяем test и жмём Файл => Выгрузить куст. Всё, реестр в системе-жертве обновлён. Теперь перегружаемся.

Шаг 4. Сброс пароля локального админа.

В процессе перезагрузки заходим в BIOS и меняем все BOOT-параметры на прежние. Далее, в процессе загрузки ОС Вы увидите консольное окно, замущенное от SYSTEM. В нём Вы можете делать с Вашей ОС что угодно. Можете создать нового пользователя, можете сбросить пароль к имеющемуся, можете подредактировать группу Администраторы и т.д.

Пойдём наиболее простым путём - сделаем пользователя локального админа активным и сбросим ему пароль.

Итак, исполняем: net user и видим список всех локальных пользователей системы. Это гуд. Из них методом напряга интеллекта выбираем того, который по логике вещей должен являться локальным админом. Если юзеров типа Администратор, Administrator, Admin в списке нет (иногда злобые сисадмины переименовывают их, думая, что это сделает систему безопаснее: какая наивность:)), то есть другой способ: net localgroup - список групп. Там точно будет либо Administrators, либо Администраторы. Далее, пишем net localgroup Administrators (если в списке групп была Administrators, иначе - Администраторы). И видим список юзеров-админов.

Теперь выполняем простой набор:

net user Administrator Newpass - смена пароля для юзера Administrator (у Вас может быть свой) на Newpass.

net user Administrator /active:yes - делаем пользователя-админа активным (незаблокированным, ибо часто они заблокированы).

Вот, собственно и всё. Этот метод нехорош тем, что Вы меняете пароль и разблокируете локального админа, а этот факт может быть без особого труда вычислен нашими злейшими врагами - сисадминами. Потому можно сделать иначе:

net user superuser Superpass / add - создаём юзера superuser.

net localgroup Administrators Superuser /add - помещаем superuser в локальную группу админов.

Метод хорош тем, что позже, загрузившись с данным пользователем, Вы сможете без труда поместить своего доменного пользователя в группу Администраторы, после чего удалить временно созданную учётную запись.

Итак, мы создали или сбросили пароль на пользователя-админа. Загрузились с него, но не работать же всё время из-под него: риск не просто велик - он феноменально огромен. Есть два пути: можете работать из-под учётки с ограниченными правами, периодически пользуясь такой вещью, как "Запуск от имени". А можно просто поместить своего доменного пользователя в группу админов. Как это сделать, думаю, объяснять никому не надо (в cmd исполняем compmgmt.msc, переходим в управление локальными пользователями и группами, далее в Группы и там уже редактируем группу админов в красивом графическом интерфейсе).

А вот после всех этих манипуляций я настоятельно рекомендую почистить журнал событий: в cmd исполняем eventvwr.msc, далее идём по всем журналам и жмём справа очистить. В результате, все следы будут уничтожены. Делать это лучше под учёткой нового (созданнного) локального админа, который уже удалён (т.е. в системе его нет, но Вы ещё под ним залогинены), а после действий перегрузиться жёстким способом: через волшебную кнопочку reset (юзер-админ при этом будет уже уничтожен). В итоге, в локах останется запись о том, что такой-то юзер всё стёр, однако не будет ничего больше об этом пользователе: ни его входы-выходы, ни другие действия, ни даже его удаление кем-то, т.е. пользователь-фантом. В случае тщательного расследования каких-либо инцидентов, которые произойдут с Вашим участием, это вполне может спасти Вашу судьбу. :)

Конечно, есть ещё более надёжный способ: логи системы, дабы там не было записи о том, когда и кто их чистил, можно просто уничтожить, таким образом, чтобы они не запускались вообще. В простом варианте для этого достаточно удалить сам вьювер логов: eventvwr.msc, находящийся в директории

Способ №2 (подмена seth.exe).

Данный способ, на самом деле, мало отличается от предыдущего. Шаги 1-3 первого способа полностью повторяем. Кстати, в качестве LiveCD в данном случае вполне можно использовать стандартный установочный диск / установочную флешку от Windows 7/8/10, выбрав после загрузки с онной пункт "Восстановление работоспособности системы" (ибо сейчас нам с реестром работать не придётся). А вот на шаге 4, когда получаем консоль, мы не сбрасываем пароли и не создаём новых юзеров, а делаем вот что:

copy <диск>:\windows\system32\sethc.exe seth2.exe - делаем резервную копию оригинального файла стандартной функции залипания клавиш seth.exe.

copy <диск>:\windows\system32\cmd.exe c:\windows\system32\sethc.exe - далее подтверждаем замену. Заменяем оригинальный seth на командную строку (cmd). Чуете, чем пахнет? :)

Теперь после загрузки системы - на любом этапе, когда Вы захотите, начиная с экрана входа, Вы можете вызвать консоль с правами SYSTEM, что очень гуд. Прсто быстро нажимаете 5 раз подряд Shift и всё.

А дальше хоть меняйте пароль, хоть создавайте пользователей, хоть чистите логи, хоть копируйте SAM-базы (для последующего брутфорса (перебора и узнавания) текущих паролей пользователей), хоть что-либо ещё, на что у Вас фантазии хватит, но делать всё это я не рекомендую, ибо суть тут в другом. Преимущество данного подхода в том, что Вы не меняете никаких паролей, никаких пользователей новых не создаёте, а просто вызываете системную консоль тогда, когда Вам реально нужны права, и запускаете при помощи неё что-либо, что требуется.

При таком подходе в логах системы не останется абсолютно никаких упоминаний о Вашей активности . Иногда могут встречаться запуски странных приложений / установщиков и т.д., на которые у Вашей доменной учётки вроде как не должно быть прав, но ведь прав у Вас действительно нет и никогда не было. :) А все подозрительные запуски происходили от имени системы (SYSTEM), так что Вы остаётесь абсолютно чисты.

Заключение

Вот, собственно, два основных подхода, которые в числе всех прочих мне довелось использовать в своей обыкновенной практике. Они вполне сгодятся для цели облегчения жизни на работе путём снятия разного рода ограничений, которые так любят современные работодатели. Главное, не показывайте другим, что можете и не пользуйтесь этими правами без реальной надобности.

А вот если Вам хочется большего - например, права доменного админа или есть желание залезть в бухгалтерию Вашей компании, то тут нужны совсем другие подходы. Действуя на своей машине от своего доменного или локального пользователя Вы в любом случае рискуете, потому что работаете с сетью со своего компьютера, и все переданные Вами пакеты жёстко фиксирует в логах firewall и/или SIEM-системы, потому следует соблюдать некую осторожность. Для соблюдения анонимности в этом случае, к сожалению, совсем не достаточно почистить или уничтожить локальные логи: всё равно Вас вычислят очень быстро.

О том, как обеспечить анонимность высшей категории, а также о более продвинутых и аккуратных способах получения админских прав, включая способы получения прав доменного админа , я рассказал в своём недавно вышедшем в свет курсе по личной информационной безопасности .

С уважением, Лысяк А.С.

Небольшая поучительная статья, из которой вы узнаете как можно узнать какими права обладает ваша учетная запись, какие ещё пользователи присутствуют в системе и как войти в ОС от имени администратора.

Итак, начнем экскурс с самого основного и первостепенного.

Как узнать, под каким профилем (учетной записью) Вы находитесь в системе?

В Windows XP

достаточно того, что Вы откроете Меню Пуск

и увидите в заголовке имя учетной записи.

В Windows 7

нужно зайти в Панель управления

и Учетные записи пользователей

.

В Windows XP

щелкаем ПКМ по Моему компьютеру

, выбираем Свойства

, переходим на вкладку Дополнительно

и щелкаем кнопку Параметры

в поле Профиле пользователей

:

Появится такое окошко, в котором можно увидеть все профили пользователей и, если нужно, "пошаманить" с ними. Но это кому как захочется.

В Windows 7 идем по пути: Панель управления -> Все элементы панели управления -> Учетные записи пользователей -> Управление учетными записями

Теперь узнаем Какими правами наделена учетная запись (профиль)

.

В XP и 7 это делается одинаково - щелкаем ПКМ по Моему компьютеру

(в меню Пуск или на Рабочем столе) и выбираем Управление

.

Далее нам нужен пункт Локальные группы и пользователи и в нём Пользователи

Если кликнуть на пользователе, то можно так же "пошаманить" с его правами и паролем, чем сейчас и займемся.

В Windows XP изменять и добавлять профиль можно только с помощью прав администратора. Их можно получить, в большинстве случаев, если зайти в систему в .

В Windows 7

это интереснее. Дело в том том, что даже если у Вас есть учетная запись Администратора, то он является как бы не полным Админом. В "семерке" присутствует уже встроенный СуперВизор или СуперАдминистратор и чтобы зайти в ОС под ним нужно лишь снять галочку Отключить учетную запись

в Свойствах Администратора

.

После этого перезагружаемся и при загрузке появится новая учетная запись:

Здесь ещё есть маленький нюанс. В Windows 7 Home Basic (Домашняя Базовая) и Starter (Начальная/Стартовая) нету Локальных политик, а значит Вы не сможете убрать галочку с пункта.

Но ничего страшного, нужно лишь запустить (консоль) (ПКМ на ней и выбрав Запуск от имени администратора), затем ввести в поле

net user Администратор /active:yes

и перезагрузиться.

Стоит Вас ещё предупредить о том, что при заходе в систему Администратором, все программы (в том числе и те, что находяться в ) запускаются с его привилегиями. Это может дать "зеленый свет" разного рода вирусам и зловредным программам.

И ещё, желательно ставить пароль на учетную запись Администратора.

В этой статье Мы опишем 3 способа включения учетной записи Администратора в Windows XP.

Внимание:

Итак, приступим.

Способ 1

1) Жмём Пуск и выбираем Панель управления

Если у Вас нет Пуска то наводим курсор мыши в правый нижний угол и ждём появления Меню и выбираем Параметры , далее откроется похожее Меню , в котором выбираем Панель управления и следуем указаниям ниже.

4) В появившемся окне в конце списка находим и выбираем Управление компьютером

5) В окне Управление компьютером открываем Локальные пользователи

6) Видим учетную запись Администратора , открываем её

7) У нас появится окно Свойства: Администратор , в данном окне убираем галочку напротив надписи Отключить учетную запись , в поле Полное имя можно вписать название учетной записи Администратора.

8) Жмем ОК и закрываем все предыдущие окна.

9) Перезагружаем компьютер. Готово! Права администратора получены!

Способ 2

Чтобы включить учетную запись Администратора , необходимо запустить командную строку повышенного уровня, идем по пути Пуск - Все программы - Служебные Windows - Командная строка. Жмем по Командной строке правой кнопкой мыши и выбираем в контекстном меню Запустить от имени Администратора .

Появится окно Командной строки, в ней набираем такую команду:

Для англоязычной Windows: net user administrator /active:yes и нажмите клавишу ВВОД/Enter .

Для русскоязычной Windows: net user администратор /active:yes и нажмите клавишу ВВОД/Enter .

После ввода видим что команда выполнена успешно. Перезагружаем ПК. Готово! Права администратора получены.

Команда для отключения полномочий Администратора командой:

Для англоязычной Windows: net user administrator /active:no и нажмите клавишу ВВОД/Enter .

Для русскоязычной Windows: net user администратор /active:no и нажмите клавишу ВВОД/Enter .

Так же видим сообщение об успешно выполненной команде. Полномочия Администратора отключены!

А также можно установить пароль для Администратора командой:

Для англоязычной Windows: net user administrator password и нажмите клавишу ВВОД .

Для русскоязычной Windows: net user администратор password и нажмите клавишу ВВОД .

Вместо password - ваш пароль.

Способ 3

1) Альтернативный метод включения и отключения учетной записи Администратора . Воспользуемся опцией «Локальная политика безопасности » (Жмем Пуск - Выполнить (так же можно вызвать сочетанием клавиш win+R ) - и вводим параметр secpol.msc - нажимаем Enter ).

2) В появившемся окне находим Локальная политика жмём по ней 2 раза левой клавишей мыши, в раскрывшемся списке находим Параметры безопасности и так же жмём 2 раза левой клавишей мыши. В появившемся списке параметров в центре окна находим Учетные записи: состояние учетной записи Администратор и открываем двойным нажатием левой клавишей мыши.

3) У нас появится вот такое окно:

4) Изменяем параметр на Включен и нажимаем ОК . Закрываем все предыдущие окна и перезагружаем компьютер.

5) Готово! Права Администратора получены!

Внимание: работа из учетной записи главного администратора происходит с низким уровнем защиты, так как все программы (соответственно и вирусы) будут запускаться от имени Администратора.